27. L'analyse de trame

27.1. Application

Familiarisez vous avec les outils, faites des tests, apprenez à utiliser les filtres sur des opérations simples.

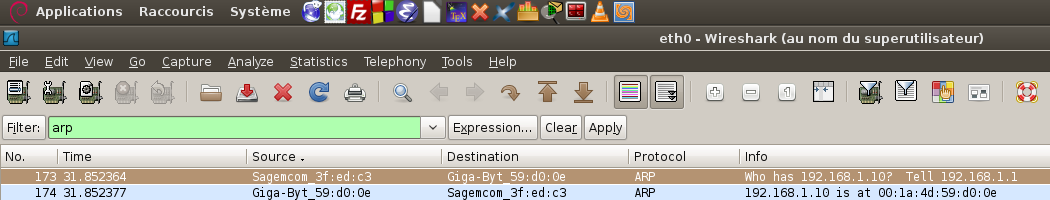

Avec Wireshark, réalisez une capture simple qui vous montre un trafic ARP entre votre machine et la passerelle du réseau.

Ici on peut voir que le routeur demande à travers une requête ARP "Quelle est l'adresse MAC correspondante à l'adresse IP 192.168.1.10 ?". L'hôte concerné (en l'occurence mon propre ordinateur) lui répond "Je suis 192.168.1.10 est mon adresse MAC est 5E:FF:56:A2:AF:15".

Si vous avez accès à des sites web ou webmail qui ne sont pas chiffrés, tentez une capture avec authentification et essayer de retrouver dans le fichier des traces de vos identifiants / mot de passe.

Pour les besoins de la capture, je vais utiliser le service d'authentification d'un site quelconque (en utilisant des identifiants bidons).

sudo tcpdump -i eth0 host 192.168.1.10 -l -s0 -A | tee /tmp/snap

... Referer: http://www.mondemul.net/membre.php?action=connexion&erreur=TWF1dmFpcyBwc2V1ZG8gb3UgbW90IGRlIHBhc3Nl Cookie: 720plan=R1791120715; PHPSESSID=be15df3c103ad2695bbe8578b9236d46 Content-Type: application/x-www-form-urlencoded Content-Length: 88 act=connexion&Z=be15df3c103ad2695bbe8578b9236d46&pseudo=MONIDENTIFIANT&mdp=MONMOTDEPASSE 15:52:20.734241 IP cluster005.ovh.net.www > CP2L.local.43791: Flags [.], ack 670, win 6690, length 0 E..(......V...!.... .P..0.../.+.P..".......... 15:52:20.817452 IP cluster005.ovh.net.www > CP2L.local.43791: Flags [P.], seq 1381:1461, ack 670, win 6690, length 80 E..x......V-..!.... .P..0.../.+.P.."....-l.&-.4Mv+0.W..?Vmh..:#]b.xF...x.fQt.%..L...dZ...x....k[<....3.AZR..N.."..+.:.BO 15:52:20.817471 IP CP2L.local.43791 > cluster005.ovh.net.www: Flags [.], ack 1, win 5840, options [nop,nop,sack 1 {1381:1461}], length 0 E..4.B@.@.k.... ...

27.2. Exercice

On donne le scénario suivant, vous avez votre poste mypost en 192.168.0.1/24, un serveur DNS dnshost en 192.168.0.2/24 et un serveur qui est à la fois serveur HTTP et serveur FTP srvhost en 192.168.0.3/24. Essayez d'indiquer quelles seraient les commandes tcpdump pour réaliser les opérations suivantes. Les commandes sont passées sur le poste myhost.

On souhaite tout ce qui "va vers" ou "provient de" srvhost;

$ sudo tcpdump -i eth0 -s0 host svrhost

On souhaite tout ce qui "va vers" ou "provient de" srvhost ou de dnshost;

$ sudo tcpdump -i eth0 -s0 host svrhost or dnshost

On souhaite capturer uniquement les requêtes HTTP qui vont vers srvhost;

$ sudo tcpdump -i eth0 -s0 dst svrhost and port 80

On souhaite capturer uniquement le trafic concernant la résolution de nom;

$ sudo tcpdump -i eth0 -s0 port 53

On souhaite tout capturer sauf ce qui concerne la machine srvhost;

$ sudo tcpdump -i eth0 -s0 not host srvhost

On souhaite tout capturer sauf ce qui concerne le trafic HTTP.

$ sudo tcpdump -i eth0 -s0 not port 80