48. Théorie sur les réseaux privés virtuels

48.1. Définition

L’entité réseau privé virtuel est un regroupement de trois sous-ensembles qui ont chacun leur importance et qu’il convient d’analyser :

réseau : c’est un ensemble d’ordinateurs (y compris les périphériques qui y sont connectés) reliés ensemble par des canaux électroniques de communication, qui leur permettent d’échanger des informations entre eux,

privé : ensemble de techniques de chiffrement visant à empêcher quiconque autre que le destinataire des éléments émis de pouvoir analyser et utiliser les renseignements fournis. On entend également fournir une notion d’authentification,

virtuel : procédé logiciel octroyant la capacité de s’émanciper des contraintes physiques. Ici, on s’appuiera sur les possibilités de TCP/IP.

Pour résumer, le VPN est donc un moyen logiciel (intégré à une boîte matérielle à usage unique ou non) Nous avons ici trois structures qui se dessinent :

la communication poste à poste (point à point),

la communication des nomades vers l’entreprise,

la communication entre réseaux.

48.2. Les typologies de VPN

Il est important de garder en tête que même si le VPN possède une couche de chiffrement, il ne faut pas négliger la sécurité du réseau.

48.2.1. Point à point

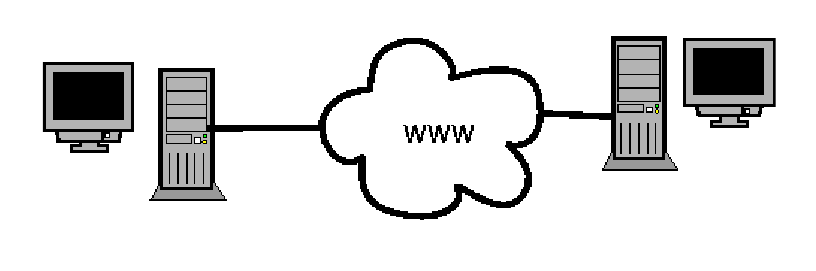

Le réseau point à point est le plus simple qui puisse être. Il consiste à interconnecter deux machines, comme si elles étaient reliées par un câble croisé ou sur un même commutateur.

Cela soulève cependant une question capitale. Pourquoi mettre une telle architecture en place alors qu’une simple connexion ssh serait suffisante ? La réponse s’oriente en fait selon l’utilisation que l'on souhaite tirer de ce tunnel.

48.2.2. Nomade

La seconde typologie est actuellement la plus en vogue. En effet, avec l’informatisation des nomades, s’entend par là, la vulgarisation de l’outil informatique pour tous les postes à caractère mobile tels que les commerciaux ou les consultants, il est devenu stratégique, tant en terme d’image que de productivité, de pouvoir être joignable par ses employés, en les intégrant dans le réseau propre de l’entreprise. En terme d’image tout d’abord, puisqu’il n’est plus besoin de demander à pouvoir consulter son courrier sur un des postes de l’entreprise que l’on visite, et qu’en toute circonstance, on amène l’entreprise avec soi.

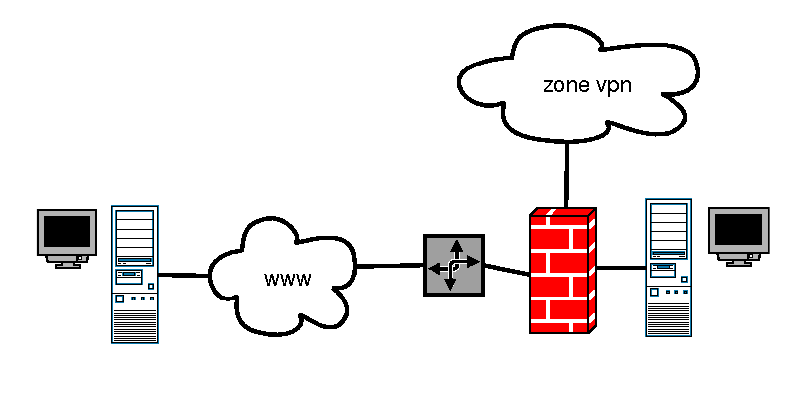

Deuxièmement, en terme de productivité, puisque l’on devient réactif : les demandes du client peuvent être comblées immédiatement, les commandes peuvent être remontées sans attendre le retour des itinérants à la maison-mère et enfin, cela permet une uniformisation de configuration sur les postes tant internes que mobiles, puisque ces derniers auront accès aux même ressources que les autres. C’est ce que l'on retrouve sur le schéma ci-dessous : le nomade se connecte au serveur VPN de l’entreprise, qui le conduit, une fois authentifié, dans une zone blanche du réseau interne. Il pourra ainsi bénéficier des ressources de l’entreprise sans pour autant faire courir un risque à votre réseau. Cette configuration s’applique également aux personnes en télétravail.

48.2.3. Inter-réseaux

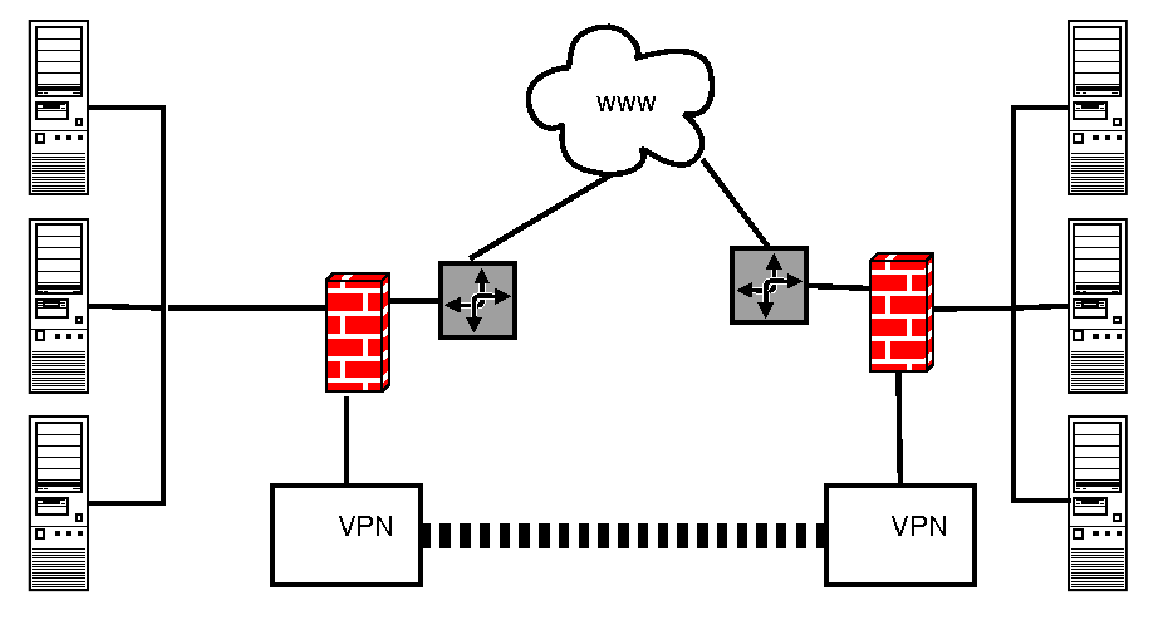

Cette dernière typologie s’applique lorsque des sites distants géographiquement souhaitent s’interconnecter. Le prix d’une liaison spécialisée étant relativement élevé, la solution logicielle et souvent préférée. Placé en tête de réseau, le serveur VPN instaurera un tunnel avec son vis à vis, se servant de l’Internet comme sous-couche de transport, le tout sécurisé par de l’authentification et du chiffrement.

Les deux réseaux ainsi connectés ne se voient plus que comme une seule et même entité. On retrouve ce cas de figure lorsque des annexes sont éloignées ou lorsque l’on souhaite fournir un accès privilégié aux clients de l’entreprise.

48.3. Sécurité

Lorsque l’on parle de VPN, on l’associe automatiquement avec le nomadisme. Ce que certains considèrent comme un grand pas en avant dans l’utilisation des nouvelles technologies au service de l’homme, et pour d’autres comme une mode qui passera, reste pour nous, avant tout, un véritable problème de sécurité. Il faut donc s’assurer que lors de l’intégration de ce dernier dans le système d’information, aucun risque ne sera pris.

Quels sont ces risques ?

Le nomade devient passerelle pour l’extérieur :

Peu importe l'endroit où se trouve le nomade, il lui faudra toujours se connecter à internet pour pouvoir se connecter à l’entreprise. Ainsi, si aucune mesuren’est prise lors de l’établissement de la connexion, il aura deux itinéraires possibles ; un premier pour aller sur Internet et un deuxième pour accéder aux ressources de votre système d’information. Cette situation est à éviter absolument.

En effet, dans ce cas de figure, le nomade devient un rebond intéressant pour un attaquant qui n'aurait pas réussi à pénétrer dans le système d'information. Le pirate n’a qu’à insérer un cheval de Troie sur la machine de notre nomade. Lors de l’établissement de la connexion, il sera averti directement par son logiciel malicieux et n’aura plus qu’à se connecter à sa cible pour rebondir vers le système d’information désiré.

La solution consiste à, lors de la connexion au système d’information, de modifier la route par défaut afin que tout le flux passe par le VPN et que le trafic direct en provenance d’Internet soit prohibé.

De ce fait, un pirate ne pourra plus rebondir sur le nomade. Cela signifie également que l'on devra sûrement autoriser la consultation d’Internet au travers le VPN, afin que le nomade trouve un usage cohérent à l’utilisation du VPN.

Le nomade est contaminé :

Lorsque le système reste isolé, il n’y a que peu de problème, si ce n’est la corruption des données. Par contre, lorsqu’il se rattache à un système d’information, il est obligatoire de s’assurer qu’aucun programme malicieux ne cherchera à intégrer votre architecture. Pour cela, il est obligatoire de prévoir une zone d’ancrage qui s’assurera que le nomade n’est pas contaminé, ou, le cas échéant, de sa décontamination. Il faudra également, dans ce cas, remonter l’incident, pour savoir dans quel cadre est intervenu la contamination, afin que celle-ci ne puisse pas se reproduire.

L’utilisateur n’est pas identifié dans le système d’information :

L’entrée par le VPN ne doit pas ouvrir l’accès total au système d’information, mais seulement à une partie nécessaire depuis l’extérieur de l'établissement.

La technologie VPN autorise une certaine souplesse, surtout en terme d’intégration de l’information par les nomades, cependant, celle-ci tant en terme d’architecture que de sécurité doit être pensée et réfléchie au préalable.