52. Examen

52.1. Rappel des consignes

Vous structurerez vos idées et les argumenterez dans un document faisant état de la sécurité informatique. Ce qui est intéressant ici, c´est votre point de vu, ce que vous avez pu apprendre dans ce cours, les défauts (ou l´inexistance) de votre sécurité du système d´information jusqu´ici, les améliorations que vous comptez y apporter, ainsi que le changement que cela vous oblige à opérer dans votre comportement. Dans un deuxième temps, vous expliquerez comment étendre cette politique de sécurité précédemment décrite dans un environnement professionnel, ainsi que la méthode employée pour parvenir à vos fins.

52.2. La sécurité informatique

De nos jours, que ce soit en France ou partout ailleur, la sécurité informatique a pris une place prépondérante. En effet, il serait totalement impensable pour un responsable informatique de négliger ce point. La plupart du temps (pour ne pas dire exclusivement), la sécurité informatique est le point centrale d'une organisation. Mais attention, appliquer une politique sécuritaire ne signifie pas pour autant être à l'abri de tout danger. Nous pouvons d'ailleurs citer assez facilement des grandes entreprises victimes de piratage, et ce, malgré les dispositions prises pour éviter cela :

Sony : victime d'un piratage de son Playstation Network l'année dernière.

Apple : piraté par les Anonymous également l'année dernière.

Arcelor Mittal : victime d'un piratage de son site internet par les Anonymous.

etc.

Personne n'est à l'abri d'une attaque informatique, surtout depuis sa démocratisation, mais heureusement il est possible de s'en prévaloir. Aujourd'hui, effectuer une attaque informatique est devenu tellement plus simple qu'auparavant qu'il devient même possible pour un non-initier en l'informatique d'effectuer une attaque DDOS (Distributed Denial Of Service). Le premier outil qui me vient immédiatement à l'esprit est LOIC (Low Orbit Ion Cannon). Cet outil, développé par Praetox Technologies, a pour but de surcharger une cible de paquets TCP/UDP. Outre le fait de permettre une attaque DDOS (car cet outil est beaucoup utilisé par certaines communautés), son interface ultra-simplifiée permet ainsi à n'importe qui de participer à une attaque programmée. Je ne suis plus certain mais il me semble que LOIC a été utilisé pour mettre à terre le site de l'HADOPI lors de sa première mise en ligne.

Il est temps pour moi de parler un peu de mes propres expériences en matière de sécurité informatique. Étant un partisan du "tout cablé", je prends toujours soin de désactiver la fonctionalité Wifi de ma box internet de mon fournisseur d'accès à internet. Pourquoi ? Premièrement, comme vous pourriez-vous en douter je suis équipé RJ45; deuxièmement je n'ai guère confiance en la technologie sans fil. Actuellement, il ne doit plus être possible d'encrypter sa clef Wifi avec du WEP car ce n'est plus du tout un moyen sûr de protection (avec une BackTrack et quelques minutes on y arrive rapidement). Les seuls choix convenables restent le WPA2 et l'AES qui sont, comparé au WEP, beaucoup plus efficaces. Néanmoins, même si ce sont des moyens fiables, il reste possible de casser les clefs avec des failles constructeurs. Prenons l'exemple de la Bbox de Bouygues Telecom, il suffit en effet de connaître le nom du réseau pour pouvoir retrouver en quelques secondes la clé Wifi, pourtant réglée en WPA2, (à l'aide d'un quelconque logiciel générateur de BBKeys) et ce à cause d’un algorithme de génération des clefs un peu bête qui s’est laissé découvrir. Les BBOX diffusant par défaut le nom du Wifi, cela devient plutôt génant pour un utilisateur ignorant la faille. Tout ceci pour dire que même si un dispositif est sécurisé (en apparence) il y aura toujours une faille (humaine ou non) qui permettra à une personne mal intentionné de s'introduire dans le système.

Je vais en profiter pour faire une petite digression concernant mon université située à Calais. La plupart des postes fonctionnant sous Windows XP sont configurés en mode bridé. Il n'est donc par exemple pas possible d'effectuer un clic droit, ni d'accéder au disque C:\, en théorie. Je dis cela car en effet, si l'on tape C:\ dans la barre d'adresse de l'explorateur de fichiers, effectivement l'accès sera bel et bien refusé. Retentez l'expérience en procédant ainsi :

ouvrir Mozilla Firefox et se connecter sur un quelconque site,

télécharger n'importe quel contenu pris au hasard sur la page (images, fichiers, etc.),

lorsque la fenêtre de téléchargement apparaît, faite un clic droit (qui lui est possible dans ce cas) sur le fichier et choisir "ouvrir le dossier contenant",

vous vous retrouverez très probablement dans un endroit comme "C:\Users\..\Downloads". Il suffira simplement de remonter au dossier parent pour accéder à la racine de C:\

J'avoue que ce n'est pas tellement "impressionnant" mais cette explication avait uniquement pour but de démontrer encore une fois que rien n'est infaillible. Il existe d'ailleurs encore d'autres failles de sécurité dans mon université mais je n'entrerai pas dans les détails.

Un autre aspect que l'on peut évoquer et qui est peut-être considéré (à tord ?) comme une protection est "la masse". Il est vrai de se dire que le danger est amoindri statistiquement quand on est un individu sur l'internet parmi des centaines de millions d'autres. Mais quand on sait que bon nombre du trafic internet est généré par des robots scanneurs, il vaut mieux prendre des précautions.

52.3. Application d'une politique sécuritaire

La définition d'une politique sécuritaire n'est pas une mince affaire, surtout lorsqu'elle est prise tardivement dans une entreprise de taille conséquente ; cela impliquant pas mal de remue-ménage. La première chose à faire (dumoins, la première chose que je ferai) serait d'effectuer un audit sécurité sur l'infrastucture de l'entreprise. Il est toujours bon de connaître ce qui ne va pas avant d'effectuer le moindre changement. Autre point important, se munir de la cartographie complète des installations informatiques (incluant le détails des différents réseaux, routeurs, firewalls, etc.).

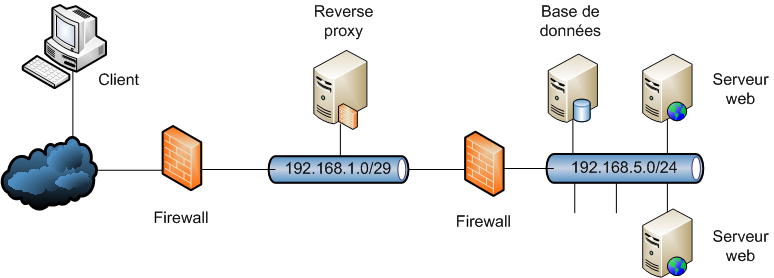

Concernant le choix de l'architecture réseau, il n'est pas rare de mettre en place des DMZ (DeMilitarized Zone). Cela consiste à isoler certains sous-réseaux avec des pare-feux. Il peut être intéressant de coupler le système des DMZ avec des reverses proxy pratiquand l'url rewriting. J'ai pu tester pendant mon année de master Vulture qui est un firewall applicatif basé à l'origine sur le module reverse proxy d'Apache. On peut apercevoir dans l'illustration ci-dessous un exemple d'utilisation d'un reverse proxy.

Sous cette configuration, c'est le reverse proxy qui se charge d'aller "demander" aux serveurs les informations dont il a besoin pour le client. De plus, grâce aux pare-feux, les serveurs ne seront pas accessibles depuis l'extérieur (le routage ne se faisant pas). L'explication reste sommaire mais ce type d'architecture quand il est bien configuré peut être une bonne base sécuritaire.

L'usage d'un outil de supervision multi-rôles, configuré comme il se doit, peut venir soutenir la surveillance du SI en alertant l'administrateur lors du moindre problème.

Certaines entreprises, comme Microsoft par exemple, emploient des Hackeurs pour renforcer la sécurité de leurs installations, cela peut être un moyen intéressant mais ce n'est pas le but ici (et nous n'avons pas les moyens).

52.4. Conclusion

Étant loin d'être un expert en sécurité informatique, c'est avec un grand intérêt que j'ai pu suivre les différents cours composant la session sécurité. Comme je l'ai déjà signalé plusieurs fois précédemment, la sécurité est un domaine à ne pas négliger. Dans tous les cas, la meilleure des sécurités est, comme il est si bien dit dans le cours, d'éteindre le serveur :)

Quelle que soit la difficulté induite, il ne faut pas négliger d'examiner l'ensemble des problématiques que nous connaissons, en prenant toutes les précautions qui s'imposent (pipotron pour ceux qui ne connaitraient pas encore).